Afgelopen zaterdag 15 februari was ik als ethisch hacker bij de gemeente Eindhoven op een bijzondere afspraak. Voor het eerst mocht een groep ethische hackers proberen in te breken bij de Gemeente. Zowel Eindhoven als (bijna) alle leveranciers hadden toestemming gegeven. Ik had m’n eerste hack een half uur voordat de dag begon. Eindhoven de Hack-ste! Lees verder…

Aandenken vanuit de gemeente: Shirt met Eindhoven de Hack-ste.

Vrijheid blijheid

Een half jaar voorbereiding en alle leveranciers op locatie: deze opstelling maakte het mogelijk om direct lekken te melden op een verantwoorde manier. Dat zag je ook terug in de zeer permissieve twee spelregels:

- Het is niet toegestaan om gegevens te stelen.

- Het is niet toegestaan om systemen opzettelijk plat te leggen.

Voor de rest: carte blanche. Inbreken is expliciet wel de bedoeling.

Deze scope komt overeen met de ideeën van de gemiddelde ethisch hacker. Het is pragmatisch en biedt ruimte voor creativiteit. Bovendien is ethisch hacken, of ethisch inbreken, een afspiegeling van de realiteit waarin kwaadwillenden toegang willen krijgen tot systemen. In de praktijk gebruiken zowel de “goede” als de “slechte” dezelfde kennis en technieken.

Pilot

Tijdens deze dag gaat het naast het testen van systemen vooral om een pilot: een mix tussen ethische hackers, leveranciers en gemeente. Hoewel we in de raadzaal zaten, het hart van de gemeente, begonnen we onze aanvallen alsof we extern zaten op een herkenbaar adres.

Hacking is natuurlijk niet alleen IT. De hackers kregen de ruimte om fysiek de beveiliging te testen, te spelen met de conferentie infra (voor afluisterdoeleinden) en meer.

Uiteraard hebben we wel allemaal een verklaring moeten ondertekenen. Deze was opgesteld in leesbare taal en zette het Openbaar Ministerie buiten spel. Wanneer de lekken verholpen zijn mogen deze ook gepubliceerd worden. Superbe.

Eerste hack van de dag: inbreken op een surface tafel en daar eigen software op installeren. Je ziet een trollface, ipconfig, on screen keyboard en nmap. Het a4-tje is een muismat. Foto: Sander de Graaf.

Risico

De term Ethisch Hacker heeft een lange weg gehad en is inmiddels een begrip.

Er is inmiddels vertrouwen in ethische hackers en sturing vanuit de overheid. Het hacken van gemeente Eindhoven was een volgende stap in het aantonen van het nut van ethisch hacken. Kunnen ethisch hackers omgaan met de vrijheden die ze vanzelfsprekend vinden?

Ik zag beren op de weg: stel dat er een niet-ethische hacker de boel komt verzieken? Kunnen we dit dan nogmaals doen? Faalt dan de gemeenschap van ethische hackers? Moeten ethische hackers buigen voor systeemondermijnende anarchistische stinkhippies of worden ze slachtoffer van angstvallige Vogonistische bureaucraten die bij niets beginnen te piepen?

Het was een opluchting om te zien dat iedereen zich aan de spelregels hield en zeer open stond voor het delen van kennis en bekijken / testen van de mogelijkheden. Dat heeft veel goeds gedaan met de relatie tussen de drie partijen. Bovenal worden gegevens bij de gemeente en leveranciers nog beter beschermd tegen aanvallers. Iedereen won!

Resultaat: 15 * 6 uur hacken

Na een dagje testen, scannen, proberen en prutsen zijn we 20 lekken verder. Ze variëren van laag tot gemiddeld risico. De externe omgeving van Eindhoven is van formaat en onder beheer met o.a. firewalls en certificaat-toegang.

Het is onmogelijk om deze hele omgeving in zo’n korte tijd te testen: geen tool of hersenpan die daar tegenop kan. Maar dat was ook niet het doel. Met een man of 15 zijn we 6 uur bezig geweest met het testen van de beveiliging op allerlei vlakken. Helaas mogen we daar niets over vertellen totdat de lekken zijn gedicht.

De media reageert kalmpjes op deze actie en zal dat waarschijnlijk blijven omdat er weinig schade en schande te halen valt. Dit is business as usual… en dat is goed.

Voor een uitzonderlijke hacker was een prijs gereserveerd. Het was een close call en uiteindelijk heeft hacker Jacco de reis naar hackersevenement 31C3 gewonnen door een veelheid aan securityprobleemen te vinden in diverse systemen. Gefeliciteerd!

Jacco wint reis naar 31C3. Foto: Brenno de Winter.

Smaakt naar meer!

Wat mij betreft is een precedent gezet voor een bredere omarming van Responsible Disclosure. Of de rest dat ook zo vind zal blijken. De gemeente en leveranciers krijgen nu de kans om de lekken te dichten, wat erg goed nieuws is.

Leveranciers en gemeenten die gestructureerd beveiligingsmeldingen willen ontvangen van ethische hackers en alerte burgers kunnen daarvoor een Responsible Disclosure-beleid adopteren. Daarmee stel je de juiste regels en loop je voorop in de tendens om ethische hackers, alerte burgers en andere externen onderdeel te maken van het beveiligingsbeleid.

Ik hoop dat we deze dag kunnen herhalen, op de interne infrastructuur of de overheid. Dat er een jaartje tussen zit is geen probleem… kunnen we alvast de messen slijpen 😉

Media en bronnen

Bekijk het verslag van Studio 040:

Werkt de video niet? Klik hier om deze te bekijken op Youtube.

Bronnen Nieuwsmedia

- Hack me please – Videoreportage Studio 040, 17 februari 2014

- Artikel in NRC handelsblad, – NRC Handelsblad, 17 februari 2014, paywalled.

- Hackers komen er niet doorheen in Eindhoven – Binnenlands Bestuur, 17 februari 2014

- Alleen kleine succesjes voor hackers in Eindhovens stadhuis – ED.nl, 15 februari 2014

- Hack me please! Gemeente Eindhoven laat zich hacken op 15 februari – omroepbrabant.nl, 6 februari 2014

Overige bronnen

- Twitterfeed onderzoeksjournalist Brenno de Winter.

- Twitterfeed wethouder Eindhoven, Staf Depla.

- Twitterfeed leverancier Centric, Sander de graaf.

- Responsible Disclosure website van NCSC.

- Responsible Disclosure beleid voorbeeld van uitvoer.

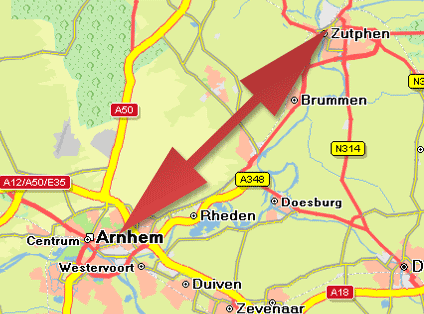

The distance between Arnhem Presikhaaf and Zutphen is about 30 kilometers; not that long. In this 30 kilometer i found 600 wireless access points. That is 20 access points per kilometer (half a mile).

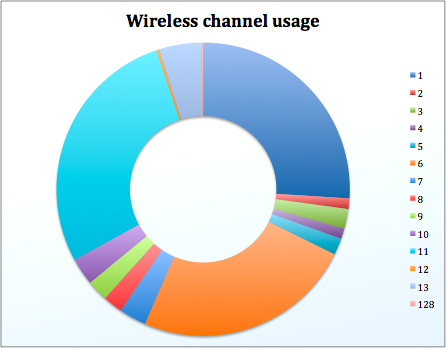

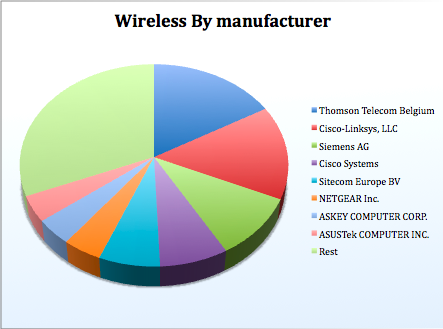

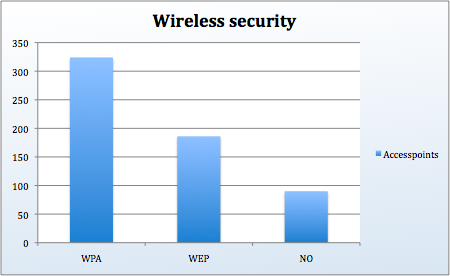

The distance between Arnhem Presikhaaf and Zutphen is about 30 kilometers; not that long. In this 30 kilometer i found 600 wireless access points. That is 20 access points per kilometer (half a mile). First, we take on the issue of security. As the below graph shows: if you would live somewhere along the railroad between Zutphen and Presikhaaf, chances are you can connect to the internet for free.

First, we take on the issue of security. As the below graph shows: if you would live somewhere along the railroad between Zutphen and Presikhaaf, chances are you can connect to the internet for free.